Raúl J. Pérez Rodríguez

La disrupción tecnológica actual propicia que vivamos en una sociedad del conocimiento, donde la información es el activo más valioso y por lo tanto el más necesario de proteger de las amenazas que le acechan; para ello, existen ciertas herramientas que garantizan su resguardo, destacando la criptografía que permite transformar u ocultar su significado y comprensión, y la esteganografía que la oculta enmascarando el mensaje que la transmite.

Infosec es el acrónimo en idioma inglés de Information Security, la cual se refiere a las actividades profesionales que incluyen los procesos, herramientas y estudios de carácter interdisciplinario orientados e implementados para proteger la información, es decir, mantenerla libre de amenazas. Entre las herramientas empleadas para garantizar la seguridad de la información se cuenta con algoritmos matemáticos, criptografía, esteganografía, sistemas informáticos y de telecomunicaciones, incluso con procedimientos legales, normativos y procedimentales.

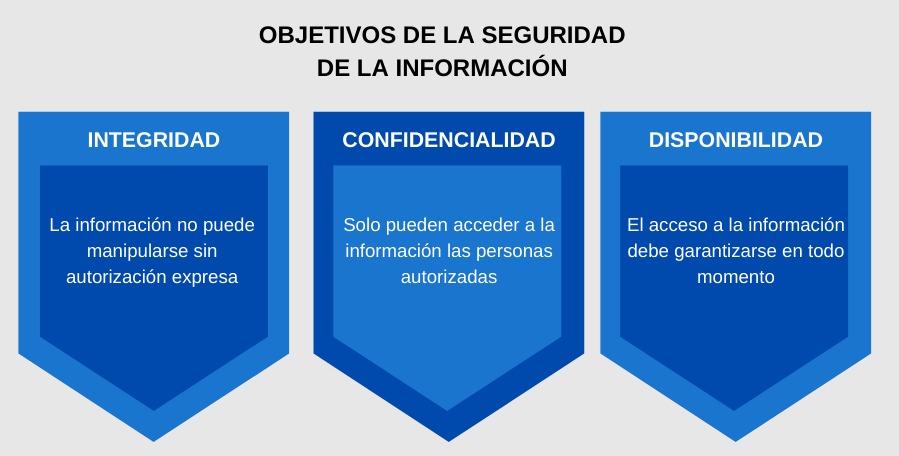

Las amenazas a la información pueden clasificarse de acuerdo con la propiedad de esta que se afecte: 1) confidencialidad, cuando se devela información secreta; 2) integridad, cuando se modifica el contenido de la información; y 3) disponibilidad, cuando se impide, reduce o anula el acceso a la información. También se consideran otros factores como la confiabilidad del usuario, la explotación de la vulnerabilidad y los daños colaterales causados; siempre y cuando se disponga de esta información.

Existen medidas preventivas y reactivas para garantizar la seguridad de la información, protegiéndola mientras esté almacenada o cuando está en tránsito. Entre las medidas preventivas, los sistemas criptográficos son unos de los más efectivos para proteger la información almacenada porque la transforman de manera que asegura sus cualidades fundamentales como su confidencialidad o su integridad; también protegen la información en tránsito al evitar modificaciones o accesos no autorizados en todo momento.

La criptografía es el estudio y aplicación de los principios, métodos y medios de transformar una información (o mensaje) para ocultar su significado, denominándose criptográficas o de cifrado a estas transformaciones; puede ser simétrica (el emisor y el receptor conocen la clave que tendrán que utilizar para codificar y decodificar el mensaje, utilizando la misma clave para cifrar y para descifrar) y asimétrica (emisor y receptor utilizan claves diferentes para cifrar y descifrar los mensajes, donde cada clave criptográfica está compuesta por dos elementos diferenciados pero relacionados matemáticamente entre sí). La contraparte de la criptografía es el criptoanálisis, que es el análisis de un sistema criptográfico, sus entradas y sus salidas en texto cifrado con la finalidad de obtener el texto en claro; ambas herramientas, la criptografía y el criptoanálisis, forman parte de la criptología.

Por otra parte, la esteganografía es una disciplina que busca igualmente el encubrimiento de la información, pero ocultando la existencia del propio mensaje, es decir, busca enmascarar el mero hecho de que se esté produciendo comunicación o transmisión del mensaje. Entre las técnicas clásicas de esteganografía se encuentran los textos publicados, donde el receptor del mensaje reconstruye este a partir de un patrón previamente intercambiado; las tintas simpáticas, que desaparecen después de escribir con ellas y se muestran al aplicar al papel un reactivo químico o calor; las imágenes en formato PNG utilizadas como portadores, a través de programas informáticos se producen pequeños cuadrados (pixeles) que representan toda la gama de colores y permiten esconder mensajes invisibles al ojo humano.

Dentro de las medidas preventivas también se emplean sistemas e infraestructuras tecnológicas robustas y de comunicaciones que generen una mayor seguridad, complementadas con softwares que cumplan estándares de seguridad revisados y fiables, que no presenten fallos ni malas prácticas de programación.

Como es prácticamente imposible prevenir todas las amenazas, también existen y se manejan una serie de medidas reactivas que facilitan el aprendizaje de incidentes que no se han podido impedir y que contribuyen a mejorar las medidas preventivas previas. Entre las tecnologías empleadas para estos fines se tienen los honeypots (tarros de miel) que simulan sistemas y servicios vulnerables a fin de atraer atacantes y analizar sus acciones y vectores de ataque, extrayendo conocimiento útil (inteligencia) para detectar y prevenir otros ataques; también se cuenta con los sistemas de detección de intrusos (IDS) y los sistemas de prevención de intrusos (IPS), que trabajan sobre actividad real y no simulada como lo hacen los honeypots.

Gran parte de las amenazas a la seguridad de la información pueden conocerse, detectarse y prevenirse a través del empleo de los honeypots, los IDS y los IPS, cuya información obtenida son analizadas por los sistemas de información y gestión de eventos de seguridad (SIEM), enriqueciendo la calidad de la misma por medio de la combinación de varias fuentes, la agregación de información, la correlación de eventos y los análisis forenses de logs (ficheros de datos en forma de trazas textuales). Todas estas actividades se complementan con los servicios de reporte y publicación de vulnerabilidades en productos hardware y software.

La seguridad de la información involucra diversas disciplinas y áreas de conocimiento, desde el desarrollo de softwares, hardware, diseños de infraestructuras tecnológicas, comunicaciones, criptografía, esteganografía, hasta el aprendizaje automático (machine learning), entre otros. La transformación digital de las organizaciones trae numerosos beneficios para la eficiencia y productividad de estas, pero a la vez conlleva grandes riesgos para la seguridad de su información porque aumentan sus vulnerabilidades en el ciberespacio, sobre todo si no cuentan con las herramientas que limiten o eviten los eventuales ataques (amenazas) de los que puedan ser víctimas y que comprometan los tres pilares de una información fidedigna: integridad, confidencialidad y disponibilidad.

Con el avance y desarrollo tecnológico los riesgos aumentan de manera exponencial, tecnologías que potencian la hiperconectividad como lo son el 5G, la inteligencia artificial y el internet de las cosas, también potencian los riesgos de sufrir ataques que comprometan a la información, porque propician la exposición de esta ante muchos interesados que precisamente no son sus dueños ni administradores, sino entes ajenos que no dudarían de ir por ella, por lo que las herramientas para garantizar su seguridad deben evolucionar y crecer paralelamente con referidas tecnologías.

Argentina

Argentina USA

USA Paraguay

Paraguay España

España Israel

Israel